“云安全”检测已成为病毒查杀领域发展的新趋势,为对其在病毒检测过程中的安全性有进一步了解,研究了“云安全”检测体系结构以及主流“云安全”策略,针对某“云安全”检测软件的文件样本提取方式和网络传输数据的特点,分析了检测流程中存在的安全隐患,基于这些安全隐患设计并实现了“云安全”检测的规避方案,针对规避方案提出了防护建议。实验结果表明,“云安全”检测在实际应用过程中仍可能被恶意程序绕过。

引言

传统病毒查杀机制主要通过目标文件特征码鉴定方式查杀木马病毒。这种方式主要是通过将目标文件的特征码和本地病毒特征库内病毒特征进行比对,若匹配特征库中某病毒特征则判定此文件为病毒文件,判断的准确性取决于特征库是否全面。然而新病毒不断涌现,用户需要不断更新病毒库才能保证病毒库的升级全面,这必然使得病毒库越来越庞大,占用用户内存和系统资源越来越多,导致杀毒软件的扫描效率不断下降,系统性能也受到极大影响。《瑞星互联网安全报告》显示2011年上半年中国互联网安全领域病毒总量比去年同期上升25.2%。病毒数量呈爆炸式增长使得传统杀毒软件面临严重的困境,因此杀毒软件必须要建立一种全新的病毒查杀机制。“云安全”利用互联网的传输及计算功能,将原来放在客户端的分析计算能力转移到了服务器端,很大程度上弥补了传统病毒查杀机制的不足。目前对“云安全”检测技术的研究着重于检测性能的提升和服务器集群的防攻击保护方面,而本文针对“云安全”检测系统的客户端,对“云安全”结构和主流“云安全”策略进行了介绍,同时对某“云安全”检测流程及其检测流程中存在的安全隐患进行了分析,设计并验证了规避检测的方案,为“云安全”检测系统提供防护建议。

1 “云安全”检测结构分析及主流策略

1.1 “云安全”检测结构分析

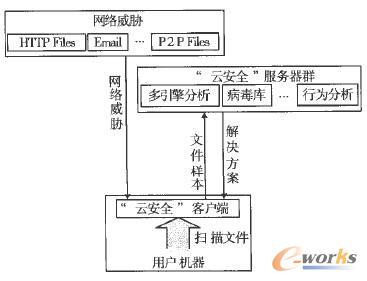

“云安全”是“云计算”理论在安全领域的应用,融合诸多新兴技术,如网格计算、并行处理技术、未知病毒行为判断技术等,通过互联网将用户和杀毒软件厂商的服务器集群进行连接,形成一个庞大的防毒杀毒系统,对用户机器中软件的异常行为进行监测,从中获取病毒木马的特征信息并向服务器端传送,服务器端对其进行分析处理后再向各个客户端发送该病毒木马的解决方案。“云安全”检测系统结构组成如图1所示。

“云安全”将原先客户端的分析计算工作转移到了服务器端,这要求服务器端必须拥有快速响应客户端请求与快速分析处理可疑文件的能力。为提高分析查杀的准确率,服务器端拥有多个快速分析引擎、庞大的病毒特征库以及行为分析等多个分析技术。当用户访问网络信息时,“云安全”客户端首先将用户访问信息提交服务器进行安全评估,服务器快速响应分析后迅速将解决方案发送至客户端,客户端再根据解决方案提示用户该网络信息是否安全;当用户执行本地扫描时,客户端将可疑文件样本提交至服务器进行分析得到解决方案。

图1 “云安全”系统结构组成

1.2主流“云安全”策略

目前“云安全”的技术标准并不统一,各个杀毒软件厂商对“云安全”的理解各不相同,主要分为偏主动防御型和偏被动防御型两类“云安全”策略。

偏主动防御型“云安全”以趋势科技为代表,其“云安全”使用大量的服务器构成一个具有庞大的黑白名单的“云”,通过Web信誉服务(web reputation services,WRS)、邮件信誉服务(email reputation services,ERS)和文件信誉服务(file reputation services,FRS)等核心技术,对网络访问信息进行安全评估,并拦截阻止Web威胁进人用户机器。该“云安全”系统的服务器数据库中存有大量的网络威胁特征值,客户端仅保存有少量的病毒特征码文件和web信誉评级等数据用于本地验证。趋势云安全技术强调对Web威胁的拦截,通过动态分析,对网络访问信息进行安全等级评估,极大地降低了病毒对下载传染的依赖性,但是这种主动防御对本机上已经存在的未知威胁的有效感知能力相对较弱。

偏被动防御型“云安全”以瑞星为代表,其“云安全”拥有大量的客户端,每个客户端都通过已安装的“云安全的探针”对用户计算机进行扫描,截获、提取可能是恶意程序的文件样本,并将其上传至“云安全”服务器,服务器在自动分析和处理后再向每个客户端分发解决方案。这种被动防御模式能够对本地已经存在的未知病毒进行有效侦测和查杀,但对网络病毒的主动防御能力相对较弱。

1.3 “云安全”的安全防护

“云安全”检测采用轻客户端的策略,将分析计算工作以及病毒特征库等全部转移至服务器端,一旦云端服务器遭受攻击,比如篡改数据库等,“云安全”系统就无法对木马病毒进行正确判断,甚至无法正常运行,因此目前对于“云安全”的安全防护研究集中于对服务器集群的保护,对客户端的安全防护研究比较薄弱。 2 “云安全”检测流程及安全隐患分析

2.1 “云安全”检测流程

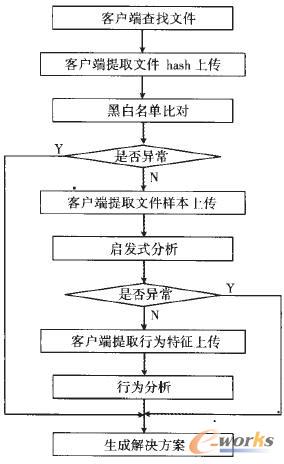

以某“云查杀”(即“云安全”检测)软件为例分析其检测流程。该“云查杀”主要通过文件hash比对、文件样本启发式分析和行为分析三大检测技术对可疑文件进行分析判断。如图2所示,客户端软件首先查找可疑文件并上传该文件hash值至服务器集群,服务器端对该文件hash值进行黑白名单比对,发现异常则生成解决方案发送至客户端,未发现异常客户端则提取文件样本,经过服务器端对该文件样本的启发式分析检测后,发现异常则生成解决方案;若仍未发现异常,客户端软件则搜集该文件运行过程中的行为特征上传至服务器进行行为分析,服务器最终判定该文件是否可信并向客户端发送解决方案。

图2 某“云查杀”系统检测流程

2.2 “云查杀”检测流程安全隐患分析

该“云查杀”系统依靠客户端上传的文件hash触发服务器端一系列的检测分析,在如图2所示的检测流程中,攻击任何一个环节都会影响最终解决方案的生成。但黑白名单比对、启发式分析和行为分析3个环节处于服务器端,由于“云安全”系统对服务器严密的安全防护,针对这3个环节的攻击相对比较困难,因此对处于客户端的各个环节进行分析发现,客户端查找文件和提取文件hash上传两个环节存在安全缺陷,极易遭受文件路径欺骗、通信欺骗和断网攻击。

2.2.1 文件路径欺骗安全隐患分析

“云查杀”客户端对用户计算机进行实时监控,当有程序启动运行时.客户端将立即检查该程序的合法性,但客户端只是简单的根据启动项、系统服务等特定信息查找该程序位置并提取文件样本,恶意软件可以通过隐藏其真实文件路径来轻易地躲过客户端的查找。